使用生成对抗网络逃避网络机器人检测

使用生成对抗网络逃避网络机器人检测

原文:Web Bot Detection Evasion Using Generative Adversarial Networks

摘要

网络机器人是可用于浏览网络并执行自动化操作的程序。这些操作可能是良性的,例如网络索引和网站监控,也可能是恶意的,例如未经授权的内容抓取和窃取。为了检测机器人,网络服务器会考虑机器人的指纹和行为,研究表明,检测访问者鼠标移动的技术非常有效。在这项工作中,我们展示了网络机器人可以利用机器学习的最新进展,根据其鼠标移动和触摸屏轨迹(对于移动网络机器人的情况)来逃避检测。更具体地说,所提出的网络机器人利用生成对抗网络(GAN)来生成与人类轨迹相似的图像,然后机器人可以使用这些图像来逃避检测。经证实,即使网络服务器知道攻击方法,网络机器人也可以生成可以逃避检测的行为。

简介

网络机器人可以自动执行一些原本无法执行的任务。这些任务包括索引网络、监控网站和验证超链接和 HTML 代码、测试网络应用程序的功能等。Imperva 的 2020 年报告 [1] 显示,网络机器人占其监控的总流量的 37.2%。上述任务需要网络机器人自动执行一些操作,例如鼠标悬停操作、单击项目、填写表格等。这导致了浏览自动化软件的引入,例如 Selenium,它支持浏览器的主要功能,包括鼠标移动、单击和按键操作。

能够自动执行此类高级功能的网络机器人也被用于恶意目的 [1]。因此,网络服务器采用网络机器人检测技术,最常见的技术是基于 CAPTCHA(全自动区分计算机和人类的公共图灵测试)挑战 [2]。虽然此类挑战在过去非常有效,但它们引入的可用性问题以及由于图像处理 [3] 和语音识别 [4] 的进步而导致的效率降低,导致当前研究专注于基于访问者指纹(即浏览器指纹)和行为的网络机器人检测技术。例如,Google 最新版本的 CAPTCHA 挑战会考虑访问者的指纹和行为来判断访问者是否是机器人 [5]。浏览器指纹识别是通过枚举访问者的几个特征(例如字体检测、插件枚举、WebGL 指纹识别、唯一 JavaScript 变量等 [6]–[8])来确定访问者是否使用浏览自动化软件的过程。这种方法可以有效地检测简单的抓取脚本,以及默认配置下的常见浏览自动化工具(例如 Selenium),因为它们的特征与常见浏览器的特征不同。

尽管基于指纹的检测可以充分检测几种类型的网络机器人,但研究表明,它存在一些缺陷,可以通过使用专门配置的浏览自动化软件 [6]、[9] 或使用常见浏览器代替浏览自动化软件 [5] 来绕过。因此,为了有效地检测网络机器人,当前的研究除了指纹之外,还检查它们访问的网页的行为 [10]–[13] 和它们执行的鼠标移动 [13]–[15]。

在这项工作中,我们研究了当前最先进的网络机器人检测方法如何有效地对抗网络机器人,这些网络机器人通过使用生成对抗网络 (GAN) 以新颖的方式生成类似人类的鼠标和触摸屏轨迹(对于移动网络机器人而言)。与以前的研究相反,这项工作利用了鼠标和触摸屏轨迹可以描绘成图像的事实,因此可以将其用作 GAN 的输入来创建新的类似人类的轨迹。据我们所知,这是第一项提出使用 GAN 生成具有类似人类的鼠标或触摸屏轨迹的图像的工作。该技术可以与适当配置的浏览自动化软件相结合,以提高网络机器人的规避能力。这项工作的主要贡献是:

提出了一种新技术,网络机器人可以利用该技术利用 GAN 生成类似人类的鼠标和触摸屏轨迹。

针对执行网络机器人检测并意识到此类攻击的网络服务器评估所提出的技术。

我们证明,即使网络服务器使用相同的技术配置,机器人仍然可以逃避检测。

通过这项研究,我们旨在利用机器学习和深度学习的最新进展提高对规避网络机器人可能性的认识,并强调考虑到此类对手的防御机制的重要性。

其余部分结构如下。第二节涵盖相关工作。第三节描述了所使用的网络机器人检测服务器,而第四节介绍了所提出的规避网络机器人。第五节描述了评估方法和实验设置,而第六节讨论了结果。

最后,第七节总结并概述了未来的工作。

相关研究

网络机器人检测问题旨在区分网络机器人和人类访问者[14]、[16]-[18],在某些情况下,根据机器人的功能[19]、目的[20]、[21]或复杂性[11]对机器人进行进一步分类。在本节中,我们首先介绍检测网络机器人的技术,然后介绍网络机器人用来避免检测的技术。

A. 网络机器人检测

为了根据行为检测网络机器人,提出的方法通常会检查:(i) 访问者生成的网络日志[10]-[13],以及 (ii) 访问者的鼠标移动[13]-[15]。

关于网络日志,从访问者访问的页面中提取几个可测量的特征,以及访问频率和访问模式[11]、[22];

还考虑了每个页面内容的语义[12]。从网络日志中提取的特征用于训练机器学习模型,以将新访问者分类为机器人或人类,主要通过使用分类 [11]、[16] 或聚类算法 [22]、[23]。此外,检测过程可以离线执行(会话结束后)[11]、[22],也可以在线执行,方法是在会话期间进行估计 [10]、[14]。最近的研究提出了使用鼠标移动的检测方法。这些方法要么将鼠标轨迹转换为图像并将其用作卷积神经网络 (CNN) [13]、[15] 的输入,要么最初从中提取几个高级动作(例如,单击、指向和单击以及拖放),然后从每个动作中提取其他特征(例如,持续时间、距离、位移等)用作机器学习算法的输入 [14]。目前,基于鼠标和触摸屏轨迹的网络机器人检测技术在面对试图通过启发式方法呈现类似人类行为的网络机器人时,已经显示出非常有希望的结果 [13]–[15]。此类工作测试了执行鼠标移动的机器人,这些机器人遵循特定类型的线条(例如直线、曲线等)[13]、[15] 或这些线条与击键的组合 [14],或尝试生成具有与从人类中提取的特征(例如鼠标移动的持续时间、速度等)相似的触摸屏轨迹,使用统计数据 [24]。

B. 网络机器人检测规避

网络机器人可以使用多种规避方法来避免检测。网络机器人可以使用统计数据来针对它们访问的网页生成类似人类的行为 [25]。移动网络机器人也使用类似的技术来生成滑动和加速度计数据 [24]。此外,网络机器人使用强化学习 (RL) 技术来学习规避行为 [5]。最后,利用长短期记忆网络层的 GAN 被用来生成合成滑动和加速度计数据 [24]。在这项工作中,我们利用 GAN 的高性能,能够生成与用于训练的图像具有相同特征的图像 [26],以生成鼠标移动和触摸屏轨迹,网络机器人可以使用这些轨迹来逃避检测。与基于从轨迹中提取的特定特征的统计数据 [24] 或通过多次尝试学习的 RL 技术 [5] 的技术不同,我们认为轨迹可以直接生成为图像,然后可以将其用作指导网络机器人执行类似人类的鼠标移动和移动触摸事件,以表现出更具规避性的行为。

3. 网络机器人检测方法

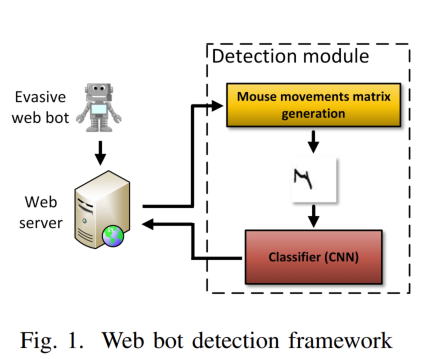

在介绍所提出的规避网络机器人检测的方法之前,先介绍一种合适的检测方法。一种基于鼠标移动来检测网络机器人的高精度方法是生成描绘访问者在每个网页上执行的鼠标移动的图像,并将其输入卷积神经网络 (CNN) [13],[15]。类似的方法可用于移动触摸屏轨迹,因为它们也可以作为图像处理。该网络机器人检测框架的总体架构如图 1 所示。

第一步是从每个访问者在每个网页上执行的鼠标移动序列生成图像。这些序列包括鼠标在特定时间经过的所有像素的坐标。数据收集为 {(x1; y1; t1); :::; (xn; yn; tn)},其中 xi 和 yi 是当前鼠标点的坐标,ti 是相应的时间戳,n 是鼠标悬停的总点数。这些序列被映射到二维矩阵中,其中每个 (xi; yi) 值对对应于矩阵中元素的索引,dti = ti+1 − ti 对应于其值 [13],[15]。相同的方法可用于移动设备上的触摸屏操作。为了收集此类数据,每个网页中都嵌入了一个 JavaScript 文件,以定期(例如,每隔几秒钟)将数据发送到服务器。

提取的访客鼠标移动图像被用作(训练过的)CNN 的输入,分类结果表明访客被检测为机器人还是人类。在这项工作中,我们使用了一种简单的 CNN 架构,该架构结合了一系列卷积和最大池化层;该架构的详细信息在附录中介绍。此外,图像被标准化,使其值介于‘0’和‘1’之间,这是 CNN 中常用的技术。CNN是使用 Tensorflow 和 Keras API 实现的。

4. 使用 GAN 的规避型网络机器人

规避型网络机器人试图隐藏其机器人性质,从而免被目标网络服务器检测到。

鉴于当前的网络机器人检测方法,规避型网络机器人试图 (i) 呈现与浏览器非常相似的指纹,以及 (ii) 表现出类似人类的行为(关于它们访问的网页以及它们执行的鼠标或触摸屏轨迹)。这项工作研究了基于鼠标或触摸屏轨迹检测网络机器人的情况,这种技术在鼠标移动的情况下被证明非常有效 [13]–[15], [24]。如果机器人可以生成类似人类的轨迹,那么这些轨迹可以与其他技术相结合,例如使用类似浏览器的指纹并以类似人类的方式选择要访问的网页 [13], [25],以实现更具规避性的行为。

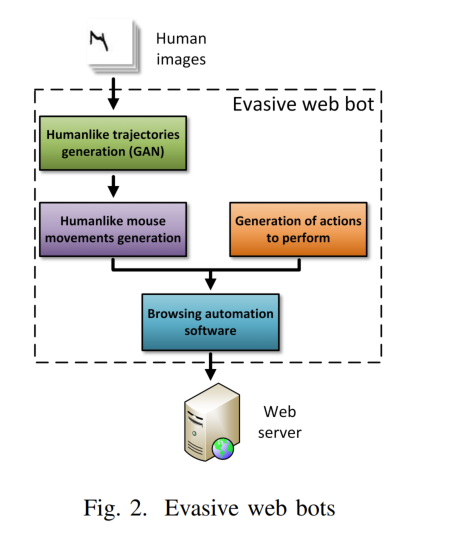

图 2 显示了所提出的网络机器人的总体架构。更具体地说,所提出的网络机器人利用 GAN 根据真实鼠标动作生成类似人类的鼠标动作,因为 GAN 已被证明可以根据它们所训练的图像生成逼真的图像 [26]。

GAN 允许生成多个鼠标轨迹,每个轨迹都有不同的起点和终点。从可用的轨迹中,网络机器人可以根据它们想要执行的操作选择最合适的轨迹。

GAN 是一种架构,其中两个神经网络(生成器和鉴别器)相互竞争,并在“对抗”环境中同时进行训练。生成器不断尝试生成可以欺骗鉴别器认为这些图像是真实的图像。生成器经过训练,可以从潜在空间中获取输入点(在我们的例子中,这些点对应于具有从高斯分布中提取的值的向量),并将它们映射到新图像中。不同的是,判别器经过训练,能够区分假图像和真图像,使用来自人类轨迹的图像和生成器创建的图像。在此过程中,生成器在生成与输入图像相似的图像方面变得更好,而判别器在识别哪些图像是真实的方面变得更好。在这项工作中,深度卷积生成对抗网络 (DCGAN) 架构用于生成类似人类的鼠标和触摸屏轨迹,遵循 [26] 中的建议。与 [26] 不同的是,我们对生成器和判别器都使用了 LeakyReLU,而不是只对判别器使用了 LeakyReLU,因为在我们的初步实验中,它生成的图像略好一些。附录中介绍了架构的详细信息。对于 GAN 实现,使用了 Tensorflow 和 Keras API。

5. 评估

为了评估所提方法的有效性,我们考虑了两种类型的网络机器人:(i) 抓取网络服务器以获取其内容的抓取网络机器人,以及 (ii) 被要求执行特定任务以证明它们是人类的移动网络机器人,在我们的案例中,该任务是生成特定数字的触摸屏轨迹 [24],[27]。

A. 评估方法

为了检查利用 GAN 生成类似人类鼠标移动和触摸屏轨迹的网络机器人的规避性,我们假设网络机器人已经拥有几个人类鼠标移动和触摸屏事件。然后,机器人可以使用这些数据作为 GAN 的输入,以生成具有与它们之前见过的类似特征的新类似人类行为。

此外,为简单起见,我们认为 Web 服务器也使用 GAN 来训练其检测模型,并且两个 GAN(Web 机器人使用的 GAN 和 Web 服务器使用的 GAN)具有相同的架构和配置(参见附录),并且经过了 20k 个时期的训练。我们认为,上述方法中的这些相似性使逃避过程更加困难。

另一方面,我们认为 Web 机器人用于训练其模型的人类行为应该与 Web 服务器使用的行为不同。做出这一选择是为了呈现一个更现实的场景,其中 Web 服务器应该面对新的、看不见的行为。因此,在我们的实验中,Web 机器人检测模块和逃避 Web 机器人使用不同的人类图像。

为了评估 Web 机器人逃避检测的能力,我们首先训练并评估 Web 机器人检测框架的性能。为此,将考虑的数据集分为 80% 用于训练和 20% 用于测试,并对 CNN 进行 30 个epoch的训练。然后,使用该检测框架评估规避型网络机器人。最后,考虑到检测模块和网络机器人的性能可能都受到每种情况下选择为训练集的图像的影响,我们重复了实验,考虑了网络服务器和网络机器人要使用的集合的不同组合。

B. 数据集

在两个数据集上评估了规避性网络机器人:(i)

人类在浏览托管从维基百科复制的内容的网络服务器时生成的网络数据集(https://www.wikipedia.org/)[13],以及 (ii) HuMIdb 数据集的一部分(https://github.com/BiDAlab/HuMIdb),其中要求人类在移动设备上“画”数字 [24], [27]。

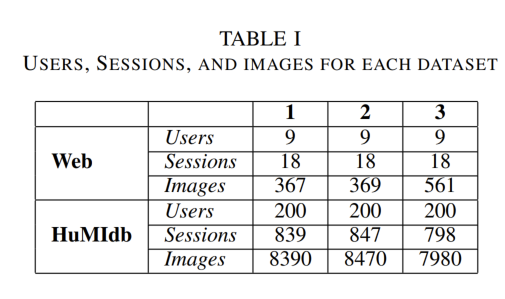

网络:对于此数据集,要求 27 名人类受试者浏览托管 11 个类别/主题的 110 个维基百科页面的网络服务器 [13]。每个人类受试者被指示创建两个会话,每个会话持续 15-20 分钟。所有会话都是匿名的,只保留了指示哪些会话属于同一用户的信息。数据集可根据要求提供。

HuMIdb:第二个数据集是 HuMIdb 数据集 [24]、[27] 的一部分,该数据集包含 600 多名用户在自然的人机交互过程中获取的大量移动传感器值;该数据库不公开,但可根据要求提供。为了生成此数据集,要求用户执行八项简单任务,每次执行一到五次(表示不同的会话)。在这项工作中,我们利用了用户必须用手指在触摸屏上绘制数字“0”到“9”的任务中的数据。每个数据集的用户总数、会话数和图像总数列于表 I 中。在这两个数据集中,为了考虑到不同访问者的显示器分辨率不同,我们将所有图像重新缩放到具有较低分辨率的相同尺寸。为此,我们最初将每次鼠标移动的大小增加了 30,即对于执行鼠标移动的每个像素(因此具有非零值),距离小于或等于 30 像素的邻居被赋予该像素的值。然后,我们使用 Pillow5 库和“抗锯齿”(高质量下采样过滤器)配置将图像重新缩放为 56x56 尺寸。选择 56x56 尺寸还考虑到高分辨率图像在用于训练网络时会消耗大量内存。此外,每个数据集被分成三组以方便评估过程(见表 I):两个由网络检测服务器用于训练,一个由规避网络机器人用于生成类似人类的行为。为了考虑到同一用户的不同图像不应位于不同的集合中,拆分是按用户进行的。最后,为了解释在 GPU 上训练模型时引入的随机性,实验进行了五次,并考虑了所有运行的平均值。

C. 评估指标

为了评估网络检测的有效性,我们使用了平衡准确度评估指标,该指标用于数据集不平衡时的网络机器人检测问题 [11]。为了评估网络机器人的规避性,由于我们只有一个类(即只有机器人类),我们使用了召回率,即正确识别的网络机器人的百分比(真阳性)除以使用的网络机器人总数(真阳性+假阴性)。

6. 结果

A. 网络机器人检测准确性

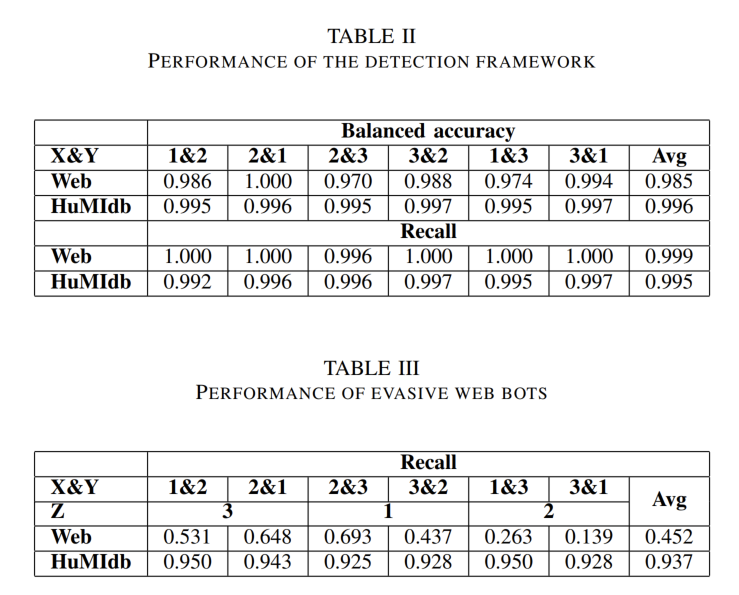

检测框架的性能如表 II 所示。实验在集合 X 和集合 Y(表示为 X 和 Y)上进行,其中随机 80% 的 X 和随机 80% 的 Y 用于训练 CNN 检测框架,其余 20% 的 X 和 Y 用于测试。集合 X 中的数据被视为“人类”类,而集合 Y 用作机器人检测 GAN 的输入;此 GAN 生成的图像数量与其输入中的图像数量相同。

检测框架在两个数据集中都实现了非常高的准确率和召回率。这种性能是意料之中的,因为使用鼠标移动的网络机器人检测框架已经显示出非常好的结果 [13],[15]。由于使用相同的 GAN 生成(不同的)图像进行训练和测试,因此 CNN 能够识别这种行为。

B. 针对规避性网络机器人的网络机器人检测

为了评估所提出的网络机器人,使用了已经训练过的、利用 CNN 的检测框架。

规避性网络机器人使用与检测框架不同的人类图像来训练其 GAN。

结果列于表 III 中,其中集合 X 和集合 Y 表示用于训练网络机器人检测框架的集合(参见表 II),集合 Z 表示用于训练规避性网络机器人的集合。在这种情况下,召回率表示被正确识别为网络机器人生成的图像的图像百分比除以生成的图像总数。

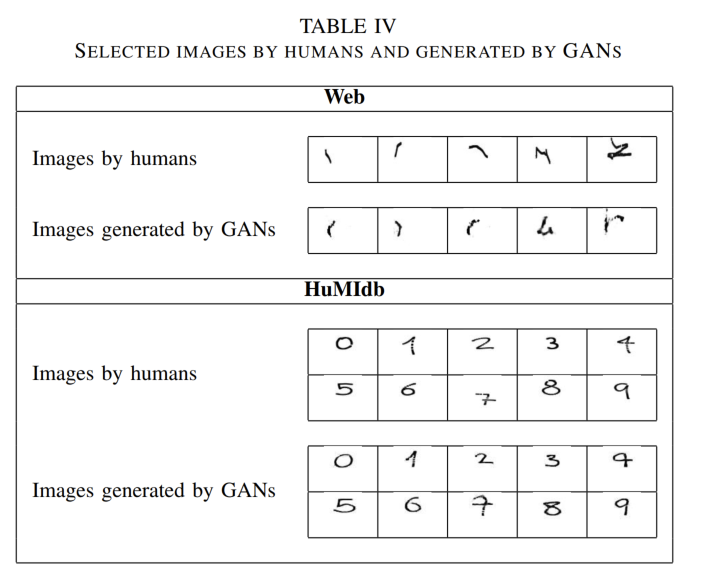

在规避性网络机器人上测试时,检测模块的性能下降表明,使用 GAN 生成类似人类的轨迹对网络机器人检测技术非常有效,即使检测模块使用相同的架构和配置。这是意料之中的,因为 Web 服务器使用相同的 GAN 来生成图像进行训练和验证,但使用 Web 机器人使用的不同 GAN 生成的图像进行评估。此外,与 HuMIdb 相比,Web 数据集的性能下降非常高。这也是意料之中的,因为与在智能手机上“绘制”数字相比,Web 服务器上鼠标的轨迹在不同人之间差异更大,这使得这种行为的“建模”更加困难。最后,为了定性评估使用 GAN 生成类似人类的轨迹的有效性,表 IV 中列出了选定的图像。我们观察到,Web 机器人倾向于选择更简单的鼠标移动来跟随,而不是更复杂的移动。这可以归因于后者难以建模的事实。

7. 结论和未来工作

本研究提出了一种新颖的方法,让机器人使用 GAN 生成类似人类的鼠标和触摸屏轨迹,网络机器人可以使用这些轨迹表现出更具规避性的行为。我们将所提出的方法与考虑访问者鼠标轨迹的网络机器人检测技术进行了比较,这种方法已被证明非常有效。

此外,我们假设网络机器人检测框架知道并使用与网络机器人相同的方法及其配置来训练其检测模型。我们表明,即使网络服务器知道这种攻击,也很难有效地检测这些网络机器人。

当将这种技术应用于现实世界场景时,在爬行机器人的情况下,网络机器人旨在以类似人类的方式从一个位置移动到另一个位置,机器人应该从 GAN 生成几个潜在的图像,直到找到一个符合其目的的图像。然而,正如我们所展示的,网络机器人生成了简单的躲避鼠标动作,这在尝试执行更复杂的操作时可能会出现问题。因此,未来的工作将进一步研究使用 GAN 来生成更高级的类似人类的鼠标动作。此外,所提出的方法将与文献中提出的不同方法进行比较,例如使用强化学习来逃避检测的方法 [5]。

参考文献

[1] Imperva, “Bad bot report,” 2020. [Online]. Available: https://www.imperva.com/resources/resource-library/reports/2020-bad-bot-report/

[2] L. Von Ahn, M. Blum, N. J. Hopper, and J. Langford, “Captcha: Using hard ai problems for security,” in International Conference on the Theory and Applications of Cryptographic Techniques. Springer, 2003, pp. 294–311.

[3] S. Sivakorn, I. Polakis, and A. D. Keromytis, “I am robot: (deep) learning to break semantic image captchas,” in IEEE European Symposium on Security and Privacy, EuroS&P 2016, Saarbrucken, Germany, March ¨ 21-24, 2016, 2016, pp. 388–403.

[4] K. Bock, D. Patel, G. Hughey, and D. Levin, “uncaptcha: a low-resource defeat of recaptcha’s audio challenge,” in 11th fUSENIXg Workshop on Offensive Technologies (fWOOTg 17), 2017.

[5] I. Akrout, A. Feriani, and M. Akrout, “Hacking google recaptcha v3 using reinforcement learning,” arXiv preprint arXiv:1903.01003, 2019.

[6] B. Amin Azad, O. Starov, P. Laperdrix, and N. Nikiforakis, “Web runner 2049: Evaluating third-party anti-bot services,” 2020.

[7] P. Laperdrix, N. Bielova, B. Baudry, and G. Avoine, “Browser fingerprinting: a survey,” ACM Transactions on the Web (TWEB), vol. 14, no. 2, pp. 1–33, 2020.

[8] M. Schwarz, F. Lackner, and D. Gruss, “Javascript template attacks:Automatically inferring host information for targeted exploits.” in NDSS, 2019.

[9] A. Vastel, W. Rudametkin, R. Rouvoy, and X. Blanc, “Fp-crawlers:Studying the resilience of browser fingerprinting to block crawlers,” in NDSS Workshop on Measurements, Attacks, and Defenses for the Web (MADWeb’20), 2020.

[10] S. Rovetta, A. Cabri, F. Masulli, and G. Suchacka, “Bot or not? a case study on bot recognition from web session logs,” in Italian Workshop on Neural Nets. Springer, 2017, pp. 197–206.

[11] C. Iliou, T. Kostoulas, T. Tsikrika, V. Katos, S. Vrochidis, and Y. Kompatsiaris, “Towards a framework for detecting advanced web bots,” in Proceedings of the 14th International Conference on Availability, Reliability and Security, ARES 2019, Canterbury, UK, August 26-29, 2019., 2019, pp. 18:1–18:10.

[12] A. Lagopoulos and G. Tsoumakas, “Content-aware web robot detection,”Applied Intelligence, vol. 50, no. 11, pp. 4017–4028, 2020.

[13] C. Iliou, T. Kostoulas, T. Tsikrika, V. Katos, S. Vrochidis, and Y. Kompatsiaris, “Detection of advanced web bots by combining web logs with mouse behavioural biometrics,” Digital Threats: Research and Practice, in press. [Online]. Available: https://doi.org/10.1145/3447815

[14] Z. Chu, S. Gianvecchio, and H. Wang, “Bot or human? A behaviorbased online bot detection system,” in From Database to Cyber Security - Essays Dedicated to Sushil Jajodia on the Occasion of His 70th Birthday, 2018, pp. 432–449.

[15] A. Wei, Y. Zhao, and Z. Cai, “A deep learning approach to web bot detection using mouse behavioral biometrics,” in Biometric Recognition - 14th Chinese Conference, CCBR 2019, Zhuzhou, China, October 12- 13, 2019, Proceedings, 2019, pp. 388–395.

[16] D. S. Sisodia, S. Verma, and O. P. Vyas, “Agglomerative approach for identification and elimination of web robots from web server logs to extract knowledge about actual visitors,” Journal of Data Analysis and Information Processing, vol. 3, no. 01, p. 1, 2015.

[17] A. Cabri, G. Suchacka, S. Rovetta, and F. Masulli, “Online web bot detection using a sequential classification approach,” in 2018 IEEE 20th International Conference on High Performance Computing and Communications; IEEE 16th International Conference on Smart City; IEEE 4th International Conference on Data Science and Systems (HPCC/SmartCity/DSS). IEEE, 2018, pp. 1536–1540.

[18] D. Doran and S. S. Gokhale, “An integrated method for real time and offline web robot detection,” Expert Systems, vol. 33, no. 6, pp. 592–606, 2016.

[19] ——, “A classification framework for web robots,” Journal of the Association for Information Science and Technology, vol. 63, no. 12, pp. 2549–2554, 2012.

[20] Q. Bai, G. Xiong, Y. Zhao, and L. He, “Analysis and detection of bogus behavior in web crawler measurement,” in Proceedings of the Second International Conference on Information Technology and Quantitative Management, ITQM 2014, National Research University Higher School of Economics (HSE), Moscow, Russia, June 3-5, 2014, ser. Procedia Computer Science, F. Aleskerov, Y. Shi, and A. Lepskiy, Eds., vol. 31. Elsevier, 2014, pp. 1084–1091.

[21] M. Zabihimayvan, R. Sadeghi, H. N. Rude, and D. Doran, “A soft computing approach for benign and malicious web robot detection,” Expert Syst. Appl., vol. 87, pp. 129–140, 2017.

[22] D. Stevanovic, N. Vlajic, and A. An, “Detection of malicious and nonmalicious website visitors using unsupervised neural network learning,” Applied Soft Computing, vol. 13, no. 1, pp. 698–708, 2013.

[23] Z. Dewa and L. A. Maglaras, “Data mining and intrusion detection systems,” vol, vol. 7, pp. 62–71, 2016.

[24] A. Acien, A. Morales, J. Fierrez, R. Vera-Rodriguez, and O. DelgadoMohatar, “Becaptcha: Bot detection in smartphone interaction using touchscreen biometrics and mobile sensors,” arXiv preprint arXiv:2005.13655, 2020.

[25] C. Iliou, T. Tsikrika, S. Vrochidis, and Y. Kompatsiaris, “Evasive focused crawling by exploiting human browsing behaviour: a study on terrorism-related content,” in Proceedings of the 1st International Workshop on Cyber Deviance Detection co-located with the Tenth International Conference on Web Search and Data Mining CyberDD @ WSDM 2017), Cambridge, UK, February, 10, 2017., 2017.

[26] A. Radford, L. Metz, and S. Chintala, “Unsupervised representation learning with deep convolutional generative adversarial networks,” arXiv preprint arXiv:1511.06434, 2015.

[27] A. Acien, A. Morales, J. Fierrez, R. Vera-Rodriguez, and I. Bartolome,“Becaptcha: Detecting human behavior in smartphone interaction using multiple inbuilt sensors,” in AAAI Workshop on Artificial for Cyber Security (AICS), 2020.