PerimeterX盾-PX3按压反混淆&&逆向分析

需要请联系右侧微信。

样例网站:

aHR0cHM6Ly93d3cud2FsbWFydC5jb20vYmxvY2tlZD91cmw9THc9PSZ1dWlkPWI1YjQ1ZjI2LTczY2QtMTFlZS1iOTc1LWU3NjMzYWIzNWM3ZiZ2aWQ9OWUwYTM0ZGYtNzNjZC0xMWVlLThjNTgtZmI4NmRkZDFlYWRmJmc9Yg==

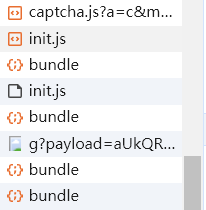

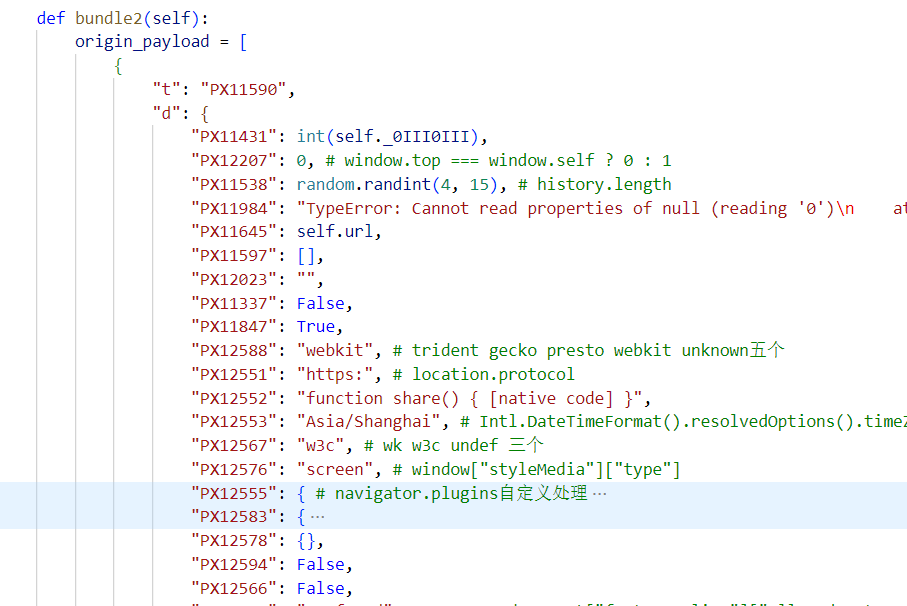

AST反混淆

captcha.js直接拿的蔡老板星球反混淆成品

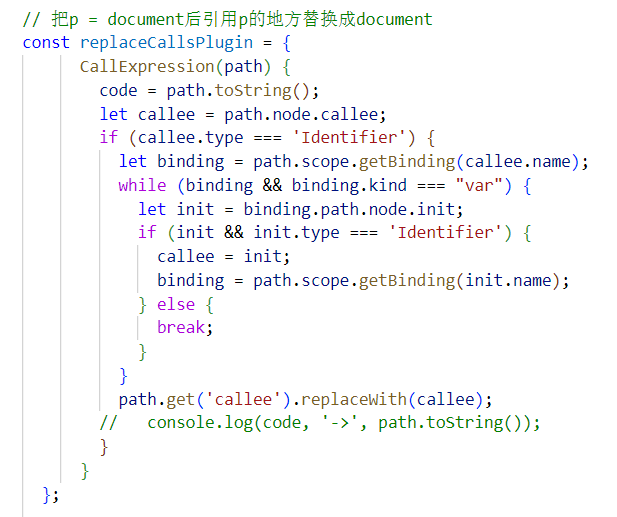

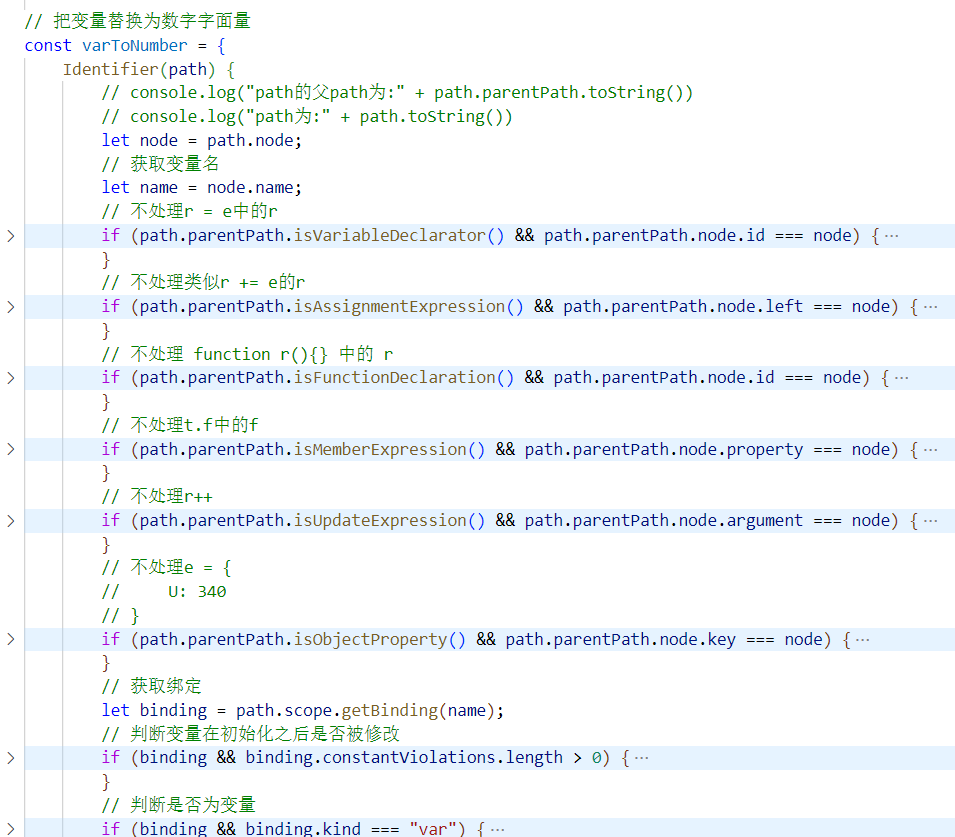

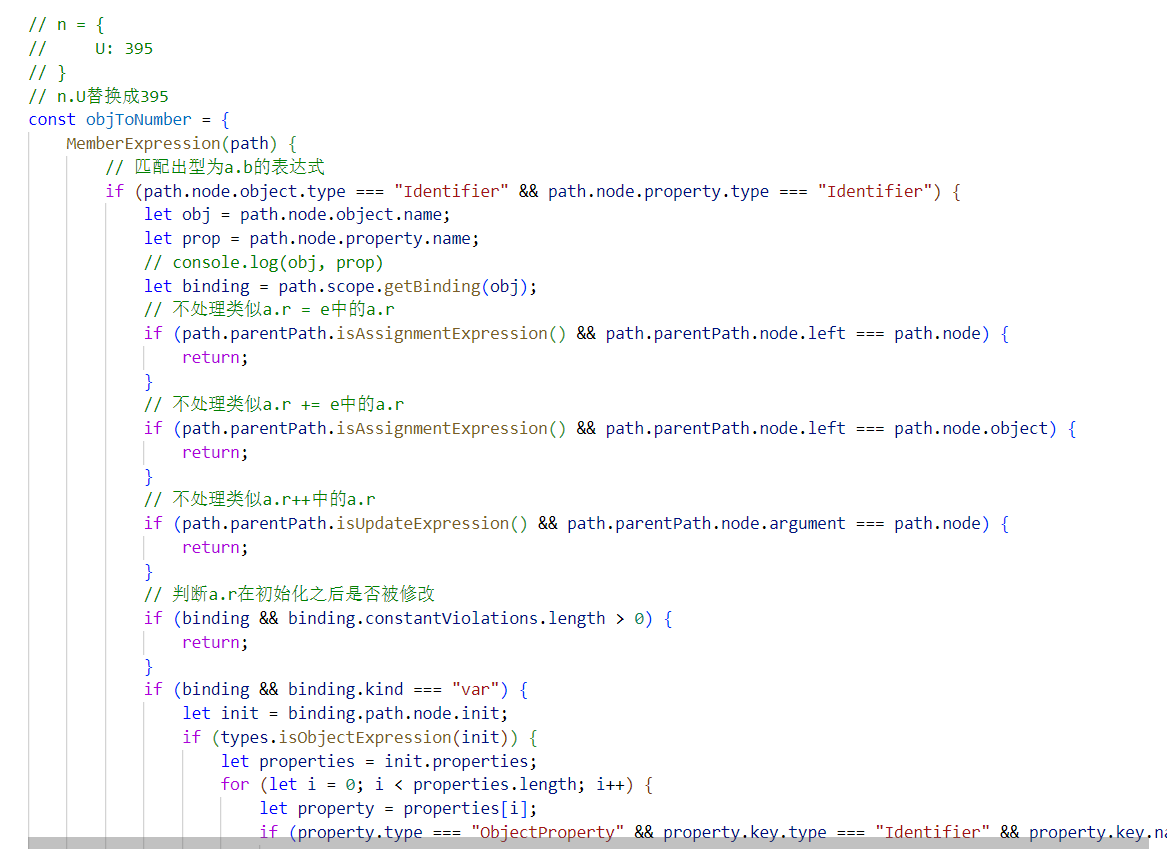

init.js插件如下(其实蔡老板的很多通用插件都能直接用,不过自己习惯要么直接拿成品,要么手写,便于理解代码= =):

变量引用替换引用

字面量替换

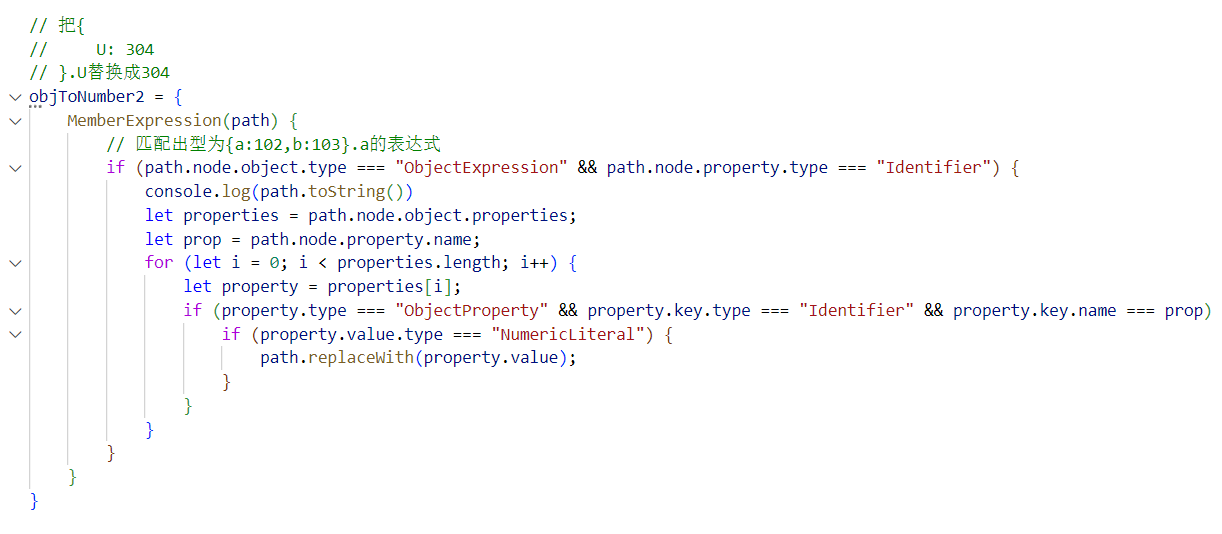

member引用替换1

member引用替换2

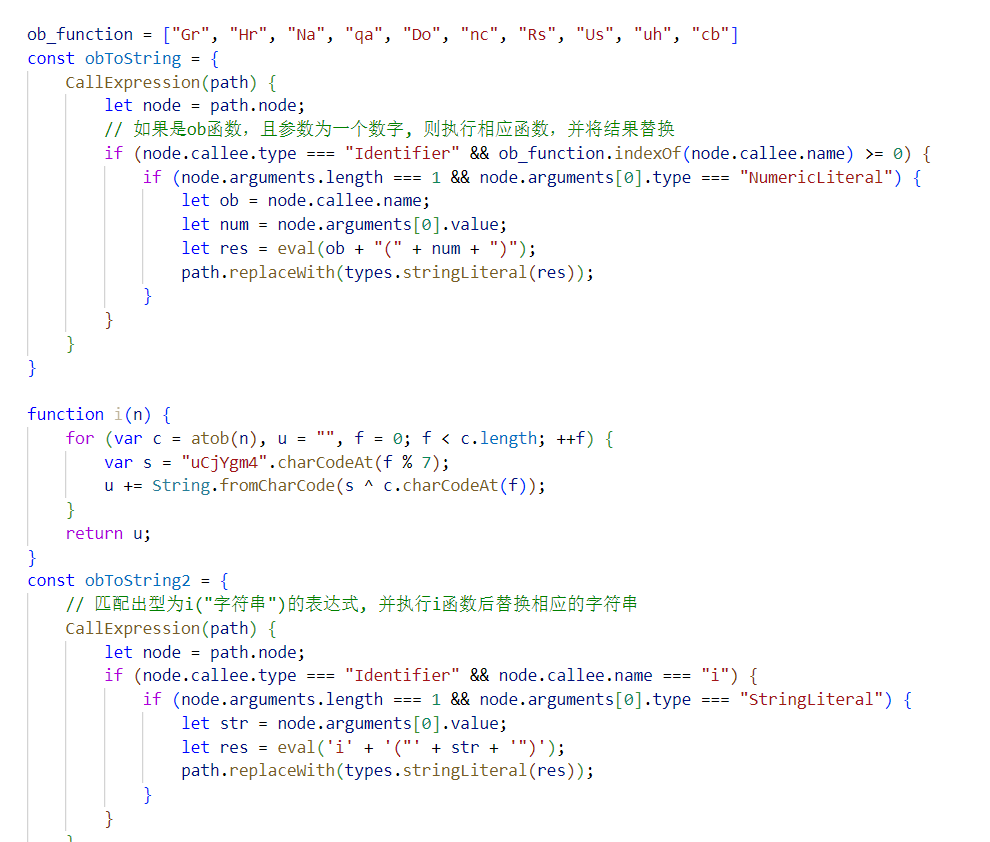

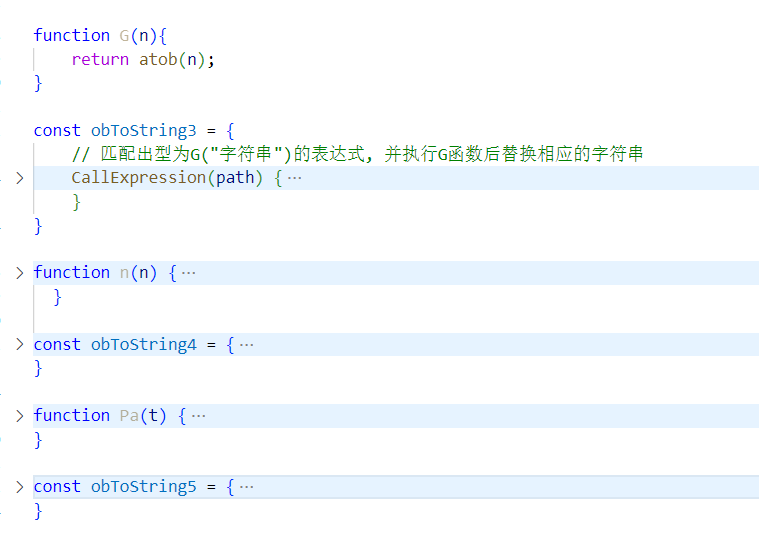

ob字符串还原

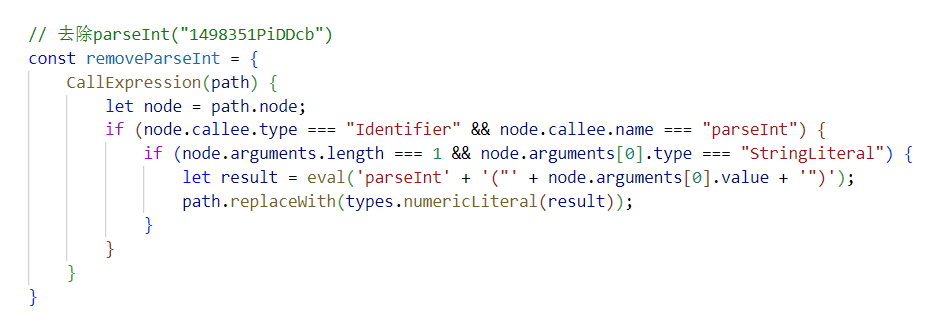

parseInt去除

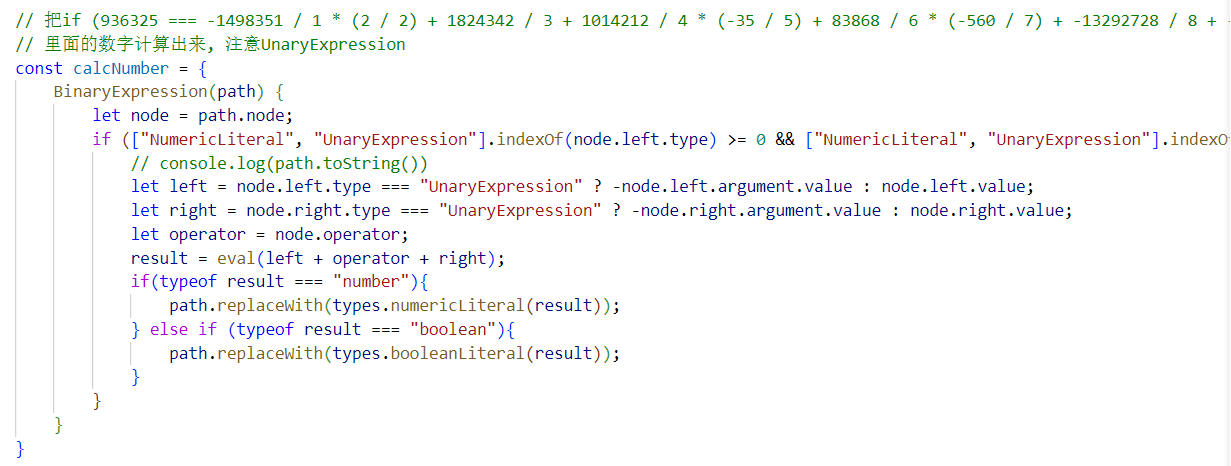

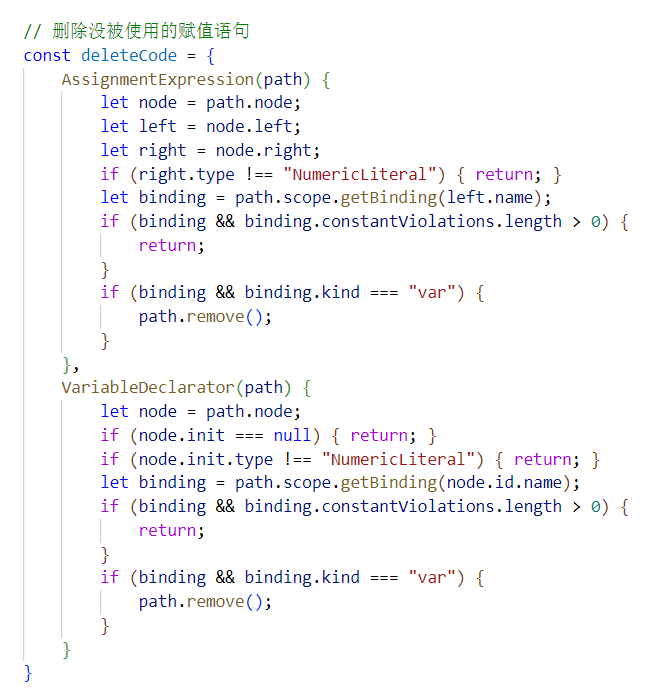

binary语句去除

删除多余代码

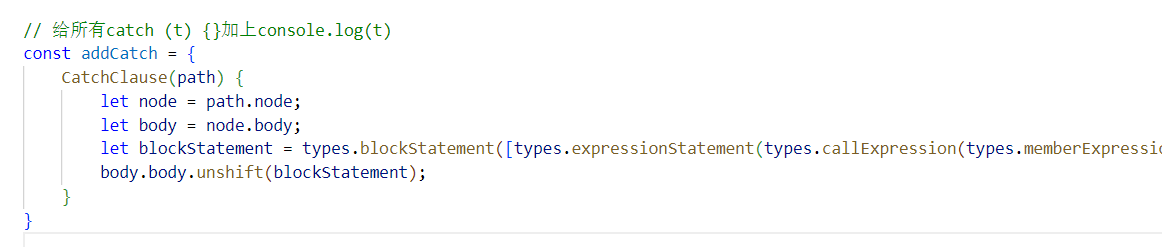

异常捕获打印

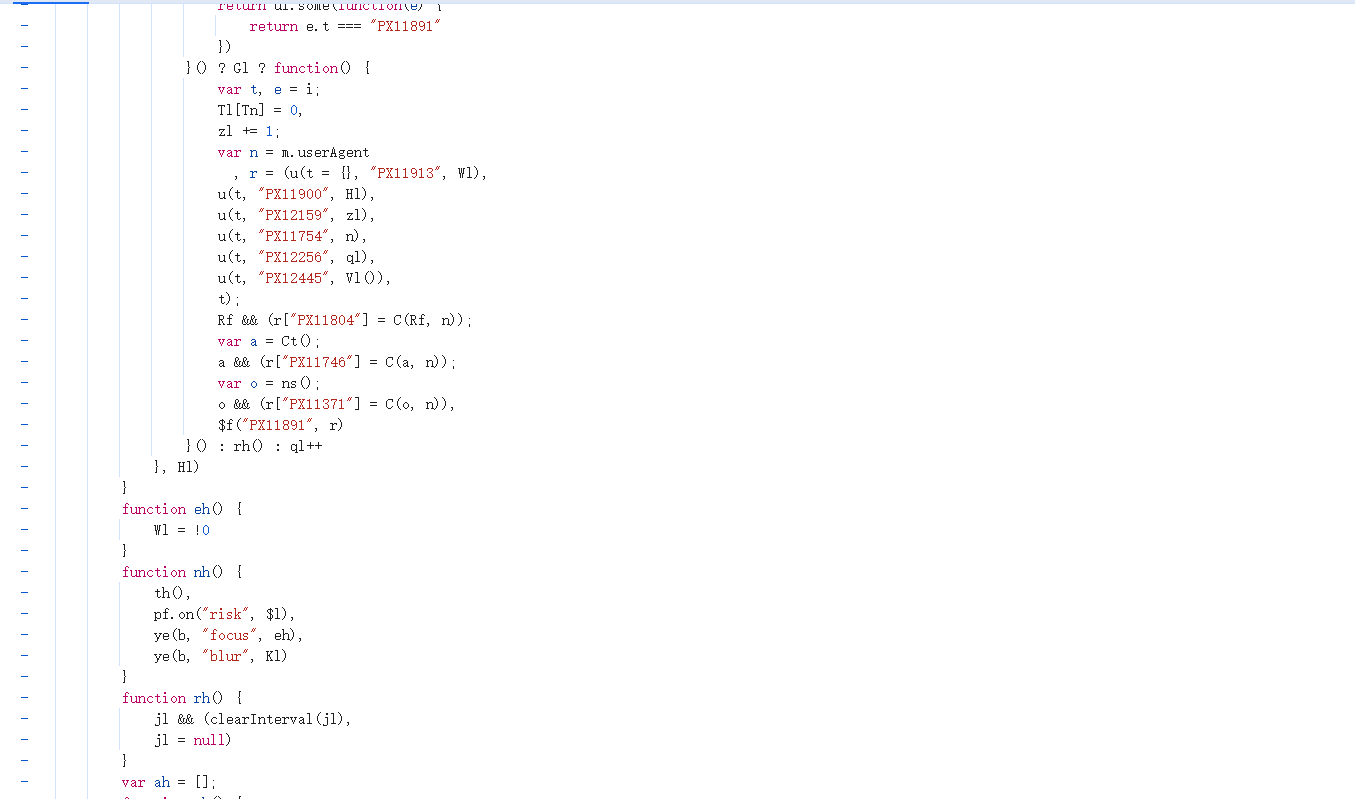

效果如下:

逆向分析

如图,4个bundle请求,一个g请求

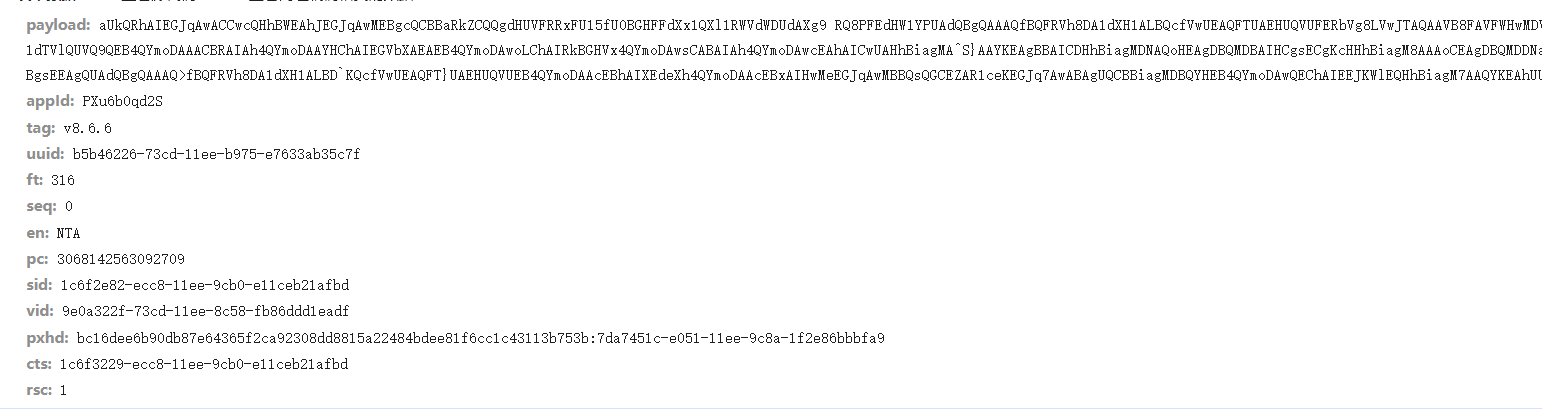

请求体均如下:

相应如下:

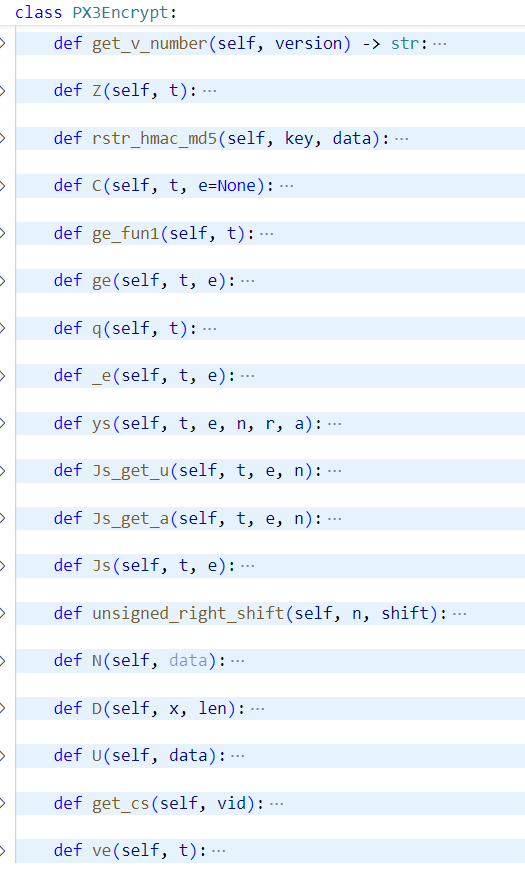

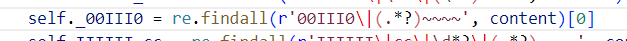

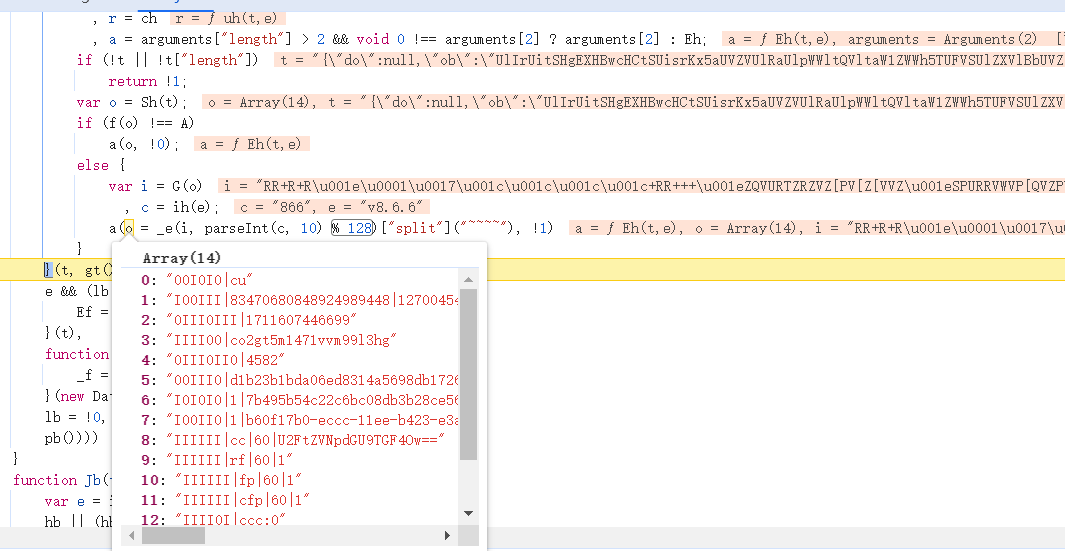

调试&&扣代码

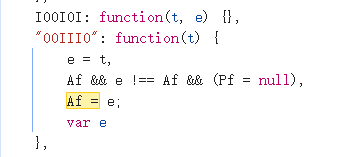

基础加密运算

request各参数

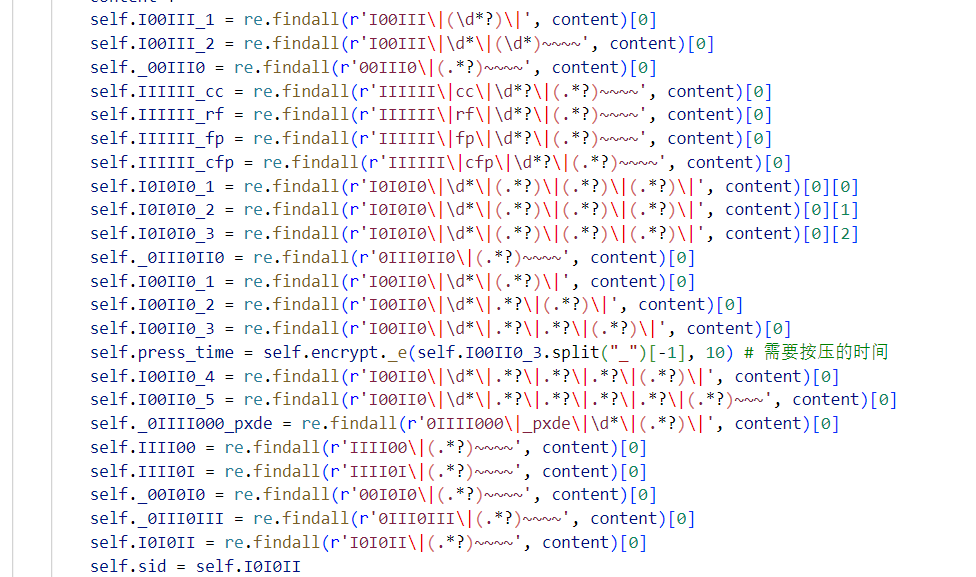

payload

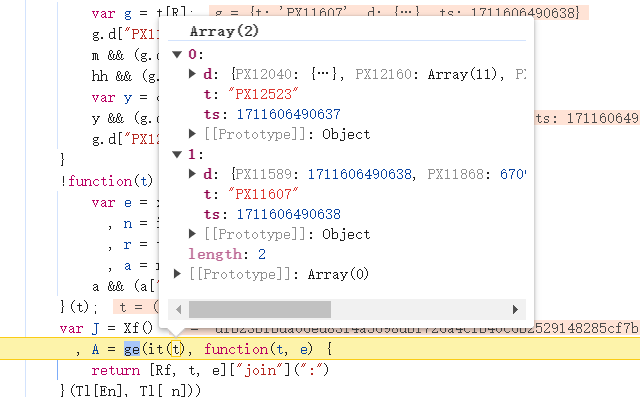

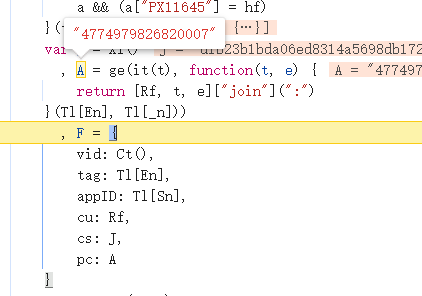

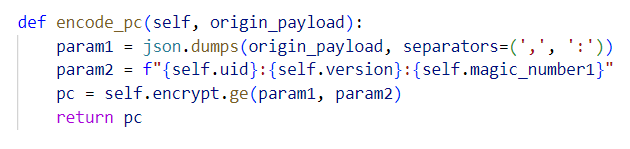

pc

cs

cs

response

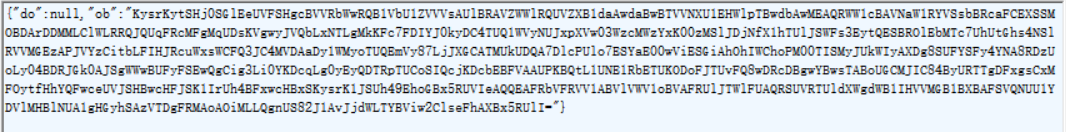

解密ob

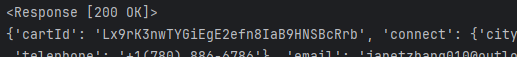

bundle1返回(关键)

bundle1234请求

几个比较有意思的PX参数

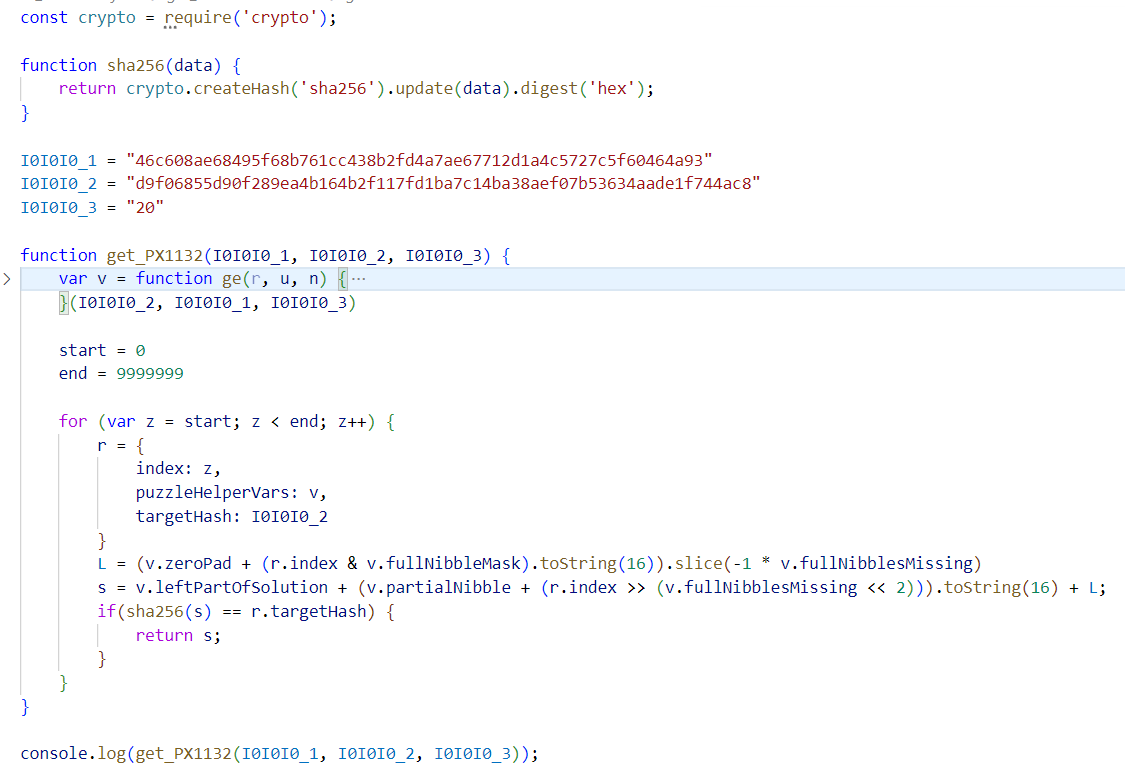

PX1132

根据b1返回的ob,blob哈希碰撞

PX12590 & PX12610

PX12590 & PX12610

wasm出的两个值

其它

toString、异常堆栈、自动化、原型链、各种硬件等检测。

并发

时间戳、浏览器指纹、网站html标签指纹、代理ip、鼠标轨迹等

通杀

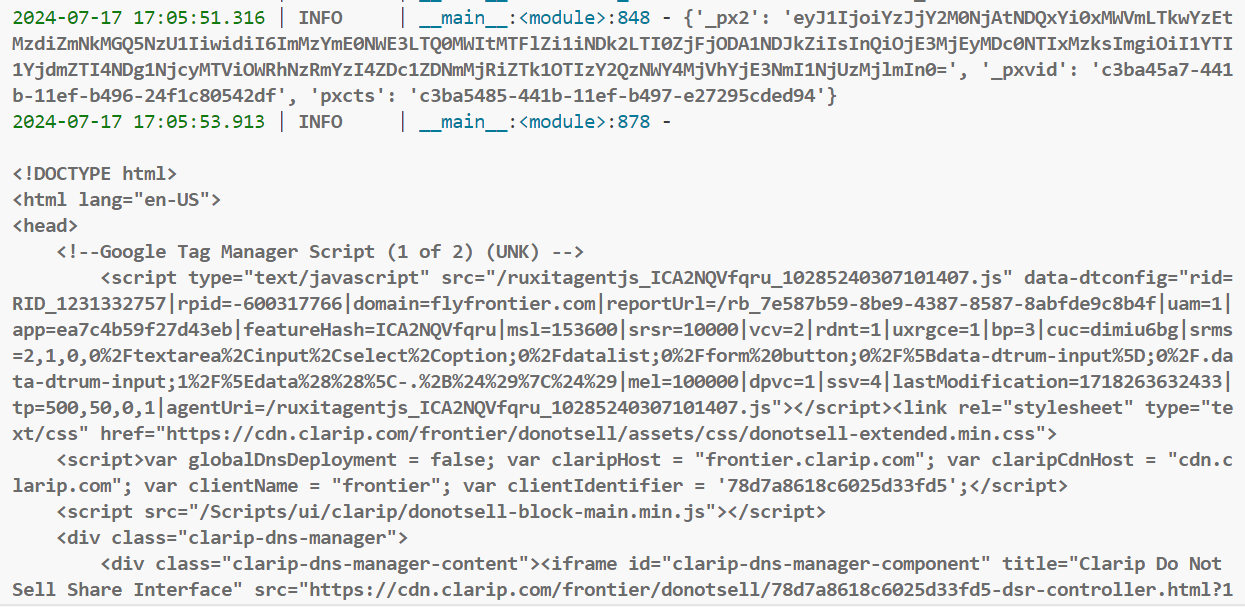

F9/flyfontier

F9搜索:

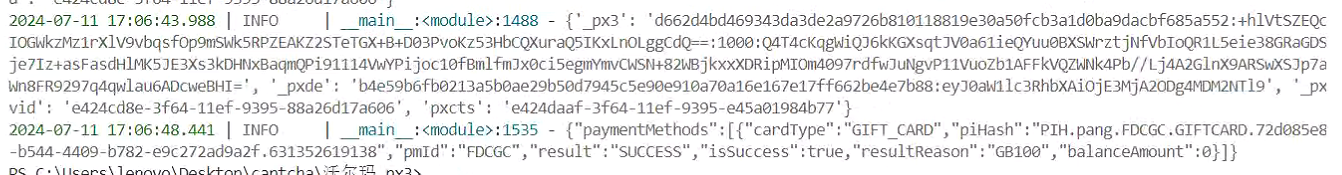

沃尔玛

沃尔玛礼品卡:

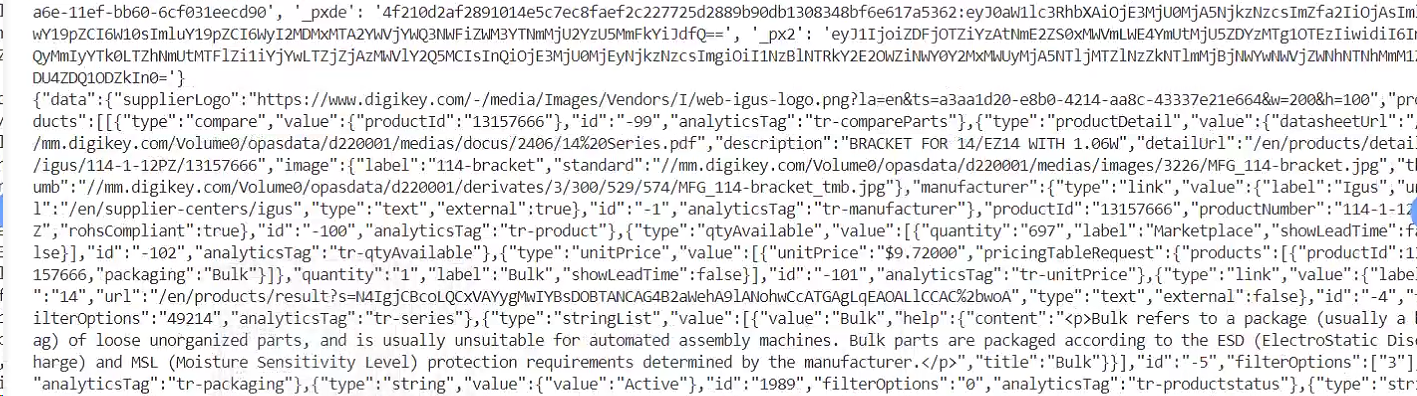

digikey

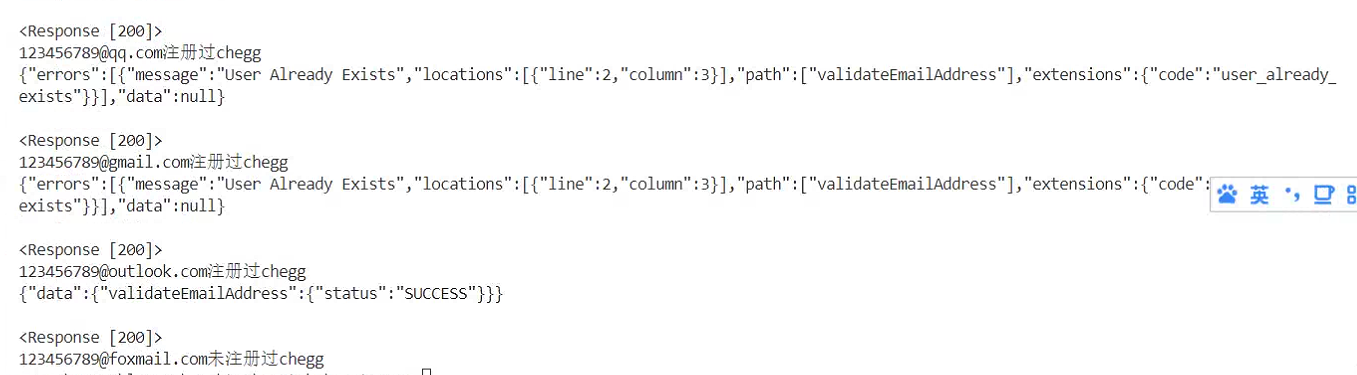

chegg

chegg扫号(目前扫号模块已不需要px3):

arcteryx/始祖鸟

始祖鸟下单(成功率不高):

本文是原创文章,采用 CC 4.0 协议,完整转载请注明来自 http://www.1997.pro/

评论

匿名评论

隐私政策

你无需删除空行,直接评论以获取最佳展示效果